WhatsApp est la plateforme de médias sociaux la plus utilisée au monde. Découvrez ce qu'est WhatsApp Web, comment il fonctionne et comment commencer à l'utiliser dès aujourd'hui.

WhatsApp est une application de messagerie multiplateforme qui permet aux utilisateurs de communiquer entre eux sans encourir de frais SMS. WhatsApp Web est la version Web de WhatsApp qui permet aux utilisateurs d'envoyer et de recevoir des messages depuis le navigateur de leur ordinateur.

Pour utiliser WhatsApp Web, vous devez avoir WhatsApp installé sur votre téléphone mobile et être connecté à votre compte. Une fois connecté, vous pouvez commencer à utiliser WhatsApp Web sur votre ordinateur.

WhatsApp Web est un excellent moyen de rester connecté avec vos contacts lorsque vous êtes devant votre ordinateur. Vous pouvez l'utiliser pour envoyer et recevoir des messages, des photos et des vidéos, et même passer des appels vocaux et vidéo.

Si vous ne savez pas comment démarrer avec WhatsApp Web, ne vous inquiétez pas. Nous avons ce qu'il vous faut. Voici tout ce que vous devez savoir sur WhatsApp Web, y compris comment le configurer et commencer à l'utiliser.

Table des matières

Qu’est-ce que WhatsApp Web ?

WhatsApp Web est la version Web de WhatsApp qui permet aux utilisateurs d'envoyer et de recevoir des messages depuis le navigateur de leur ordinateur. WhatsApp Web est un excellent moyen de rester connecté avec vos contacts lorsque vous êtes devant votre ordinateur.

WhatsApp est une application de messagerie multiplateforme qui permet aux utilisateurs de communiquer entre eux sans encourir de frais SMS. WhatsApp Web permet aux utilisateurs d'étendre leur expérience WhatsApp aux navigateurs de leur ordinateur.

Pour utiliser WhatsApp Web, vous devez avoir WhatsApp installé sur votre téléphone mobile et être connecté à votre compte. Une fois connecté, vous pouvez commencer à utiliser WhatsApp Web sur votre ordinateur.

12 choses clés que vous devez savoir sur WhatsApp Web

Certaines fonctionnalités différencient le client Web WhatsApp de l'application mobile WhatsApp :

- Désormais, Google Chrome et un ordinateur sont nécessaires pour accéder à WhatsApp via le Web ; l'utilisation de Chrome sur une tablette ou un smartphone n'est pas prise en charge.

- Vous devez mettre à jour WhatsApp sur votre téléphone vers la dernière version disponible sur la boutique d'applications concernée pour que la fonctionnalité Web fonctionne.

- Vous devez actuellement disposer d'un compte WhatsApp actif et être un utilisateur actif. Un compte WhatsApp ne peut pas être créé en ligne.

- Les messages ne peuvent pas être supprimés ou transférés via la version Web, et vous ne pouvez pas créer de nouveaux groupes ni quitter ceux existants. Pour utiliser pleinement l'application, vous devez d'abord la télécharger.

- Le client Web n'est que temporaire. Rien n'est enregistré sur l'ordinateur lui-même. Les pièces jointes peuvent être consultées, mais elles ne seront disponibles que plus tard si vous les téléchargez.

- WhatsApp Web ne vous permet pas de vous connecter à deux appareils Web WhatsApp différents (vous ne pouvez vous connecter qu'à votre téléphone, qui doit être connecté, plus un appareil Web WhatsApp) ou à deux navigateurs différents en même temps. Automatiquement, lorsque vous êtes connecté sur l'un, vous êtes déconnecté de l'autre.

- Vous ne pouvez pas utiliser WhatsApp Web sans une bonne connexion Internet. Il ne répondra pas.

- WhatsApp Web ne vous permet pas d'enregistrer de nouveaux contacts. Vous devez d'abord enregistrer le contact sur le téléphone.

- WhatsApp Web n'autorise pas l'envoi de messages de diffusion.

- WhatsApp Web ne vous permet de recevoir ni des appels téléphoniques ni des appels vidéo.

- Vous ne pouvez pas non plus publier de statut sur WhatsApp Web. Mais vous pouvez consulter les statuts des personnes, y compris le vôtre, sur le Web WhatsApp.

- WhatsApp Web n'autorise pas le partage de localisation ou de carte.

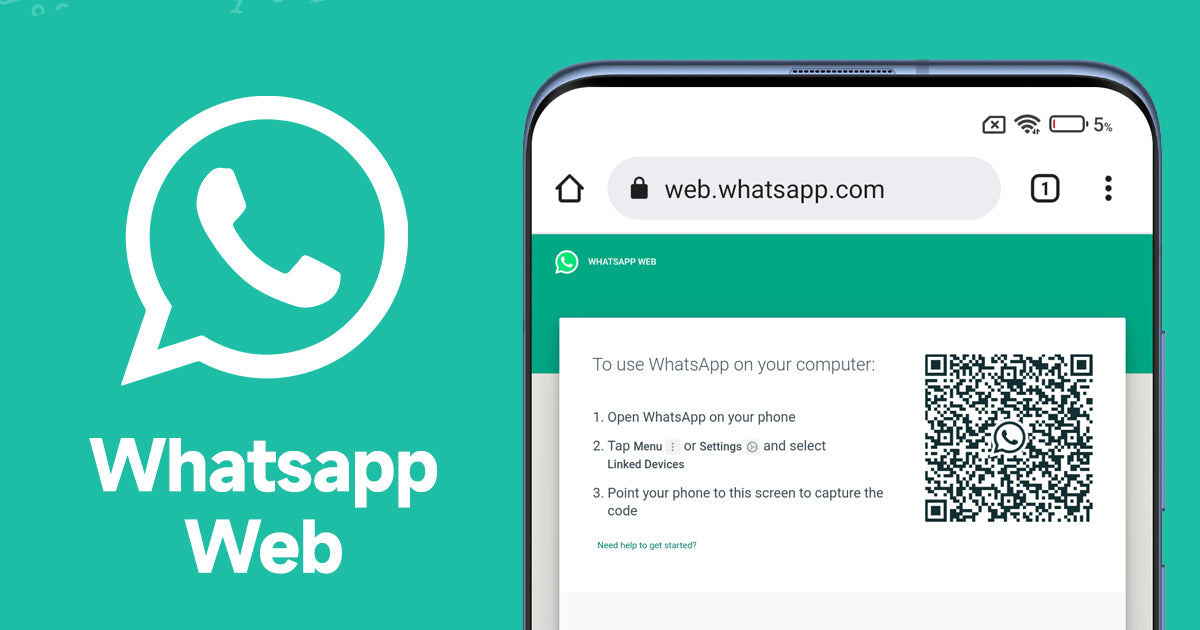

Comment utiliser le résumé Web de WhatsApp :

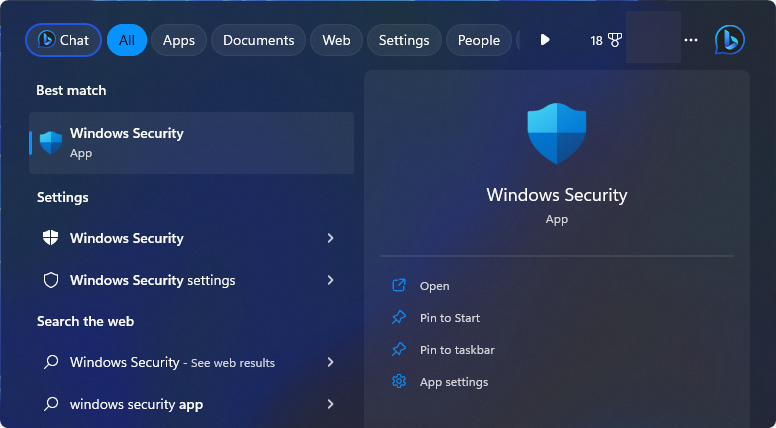

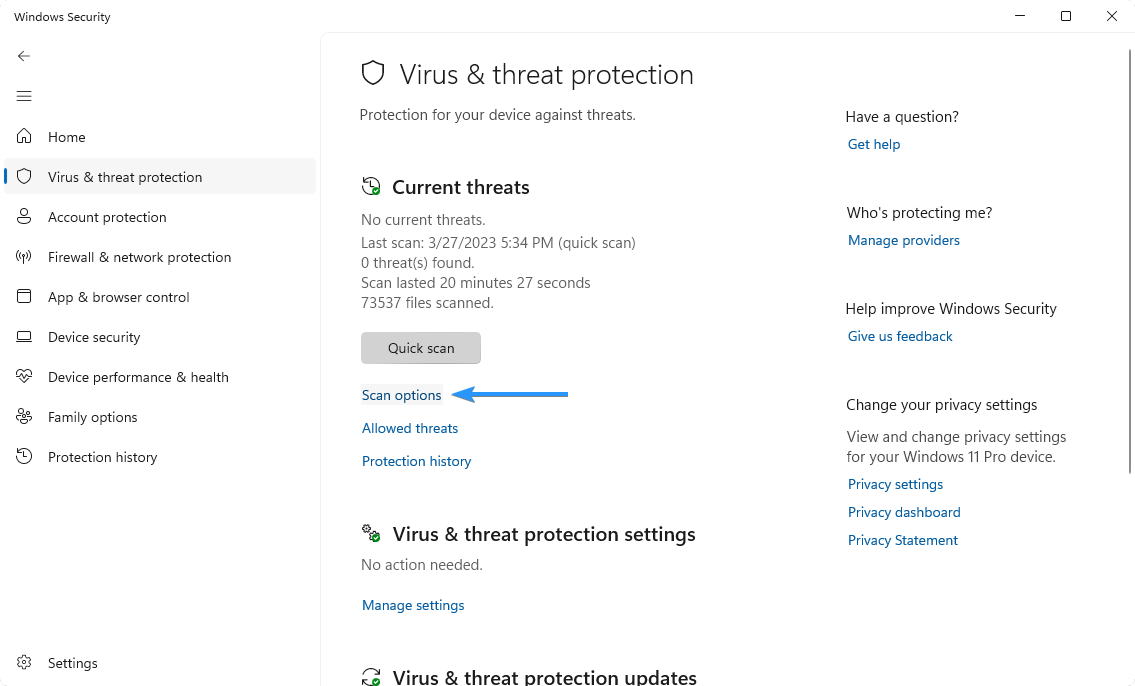

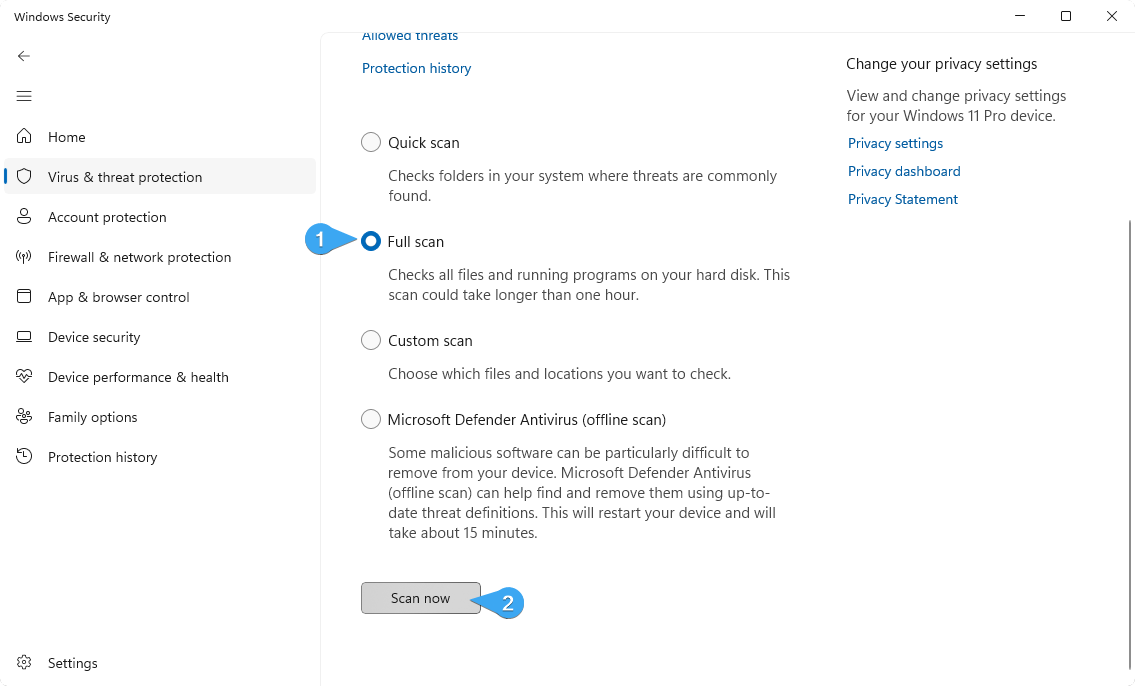

- Ouvrez WhatsApp sur votre appareil mobile.

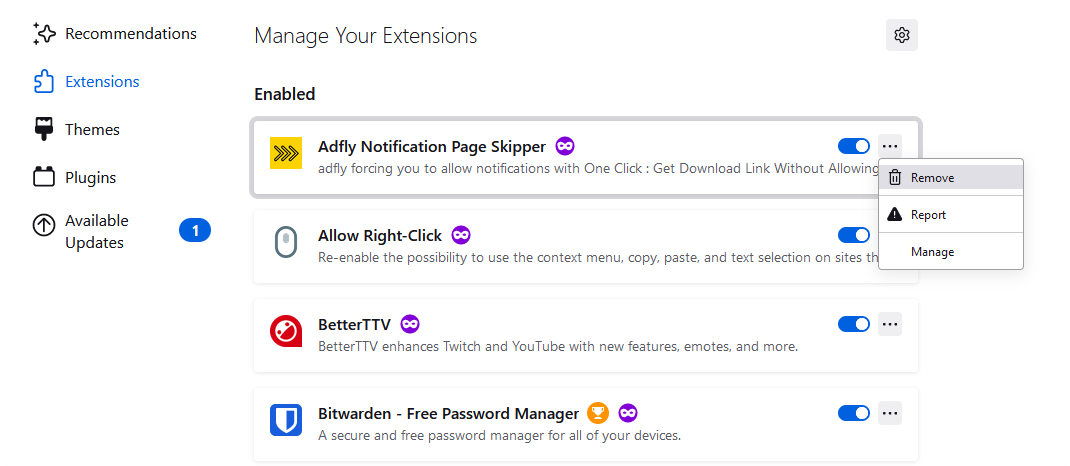

- Appuyez sur l' icône Paramètres (icône d'engrenage) et ouvrez WhatsApp Web/Desktop.

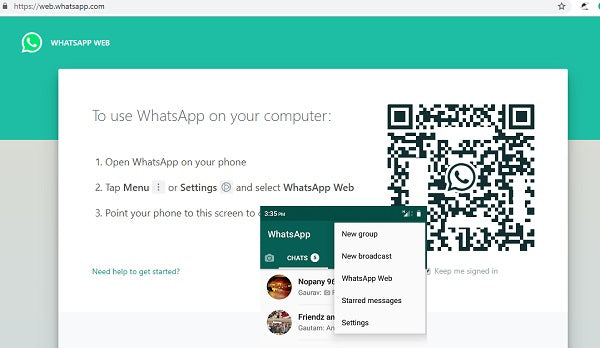

- Maintenant, ouvrez web.whatsapp.com sur un navigateur Web sur votre PC.

- Scannez le code QR à l'écran à l'aide du scanner WhatsApp depuis votre téléphone mobile.

- Lorsque vous scannez le QR Code, votre compte WhatsApp sera désormais accessible via votre PC.

- Tous les messages seront synchronisés et tout ce que vous faites sur un appareil s'appliquera aux deux.

Comment configurer WhatsApp Web étape par étape

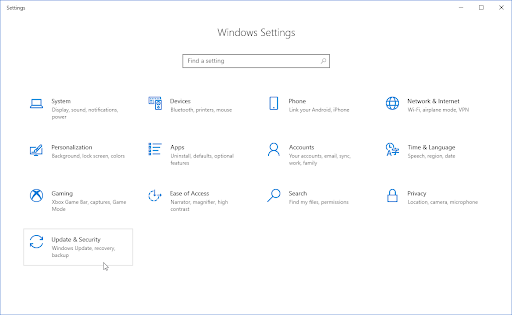

La configuration de WhatsApp Web est simple. Il existe cependant certaines conditions préalables. Vous aurez besoin des éléments suivants avant de pouvoir commencer à configurer WhatsApp Web :

- Un téléphone iPhone ou Android avec une caméra arrière fonctionnelle.

- La dernière version de WhatsApp sur votre téléphone.

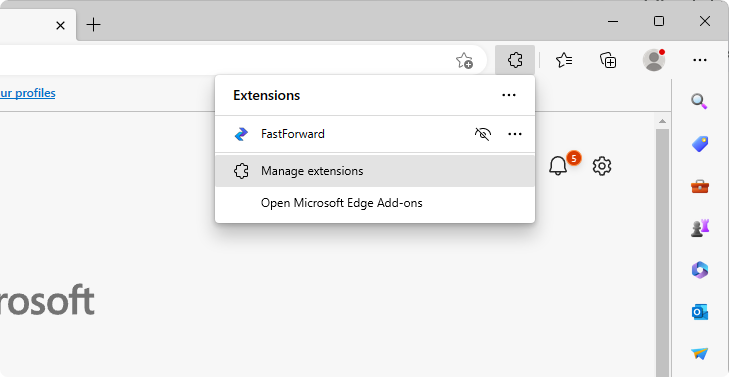

- Un ordinateur avec un navigateur Web pris en charge tel que Google Chrome. Vous pouvez également télécharger le client de l'application WhatsApp sur un PC Windows ou un Mac, car il fonctionne presque de la même manière que le client Web WhatsApp.

- Une connexion Internet fonctionnelle (indispensable).

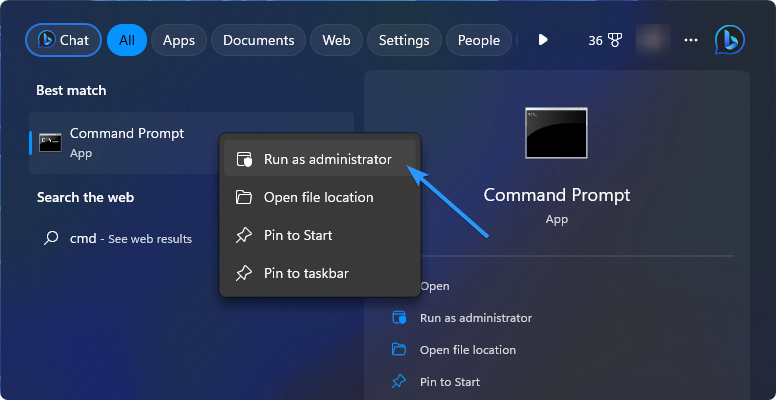

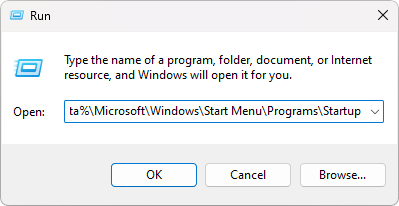

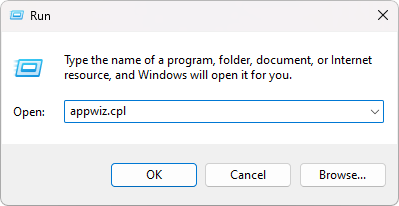

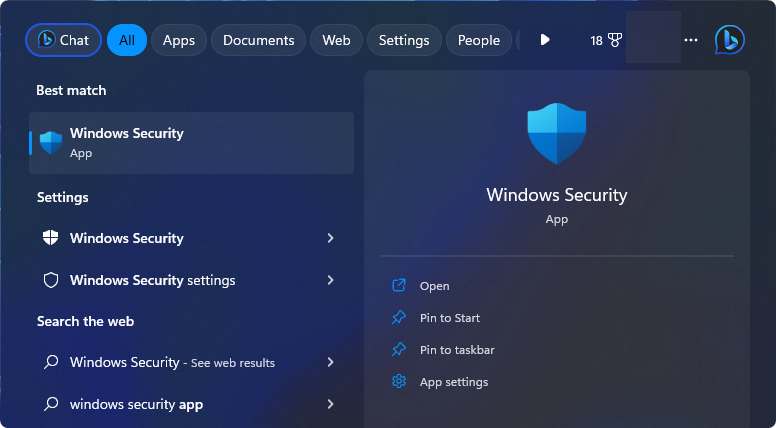

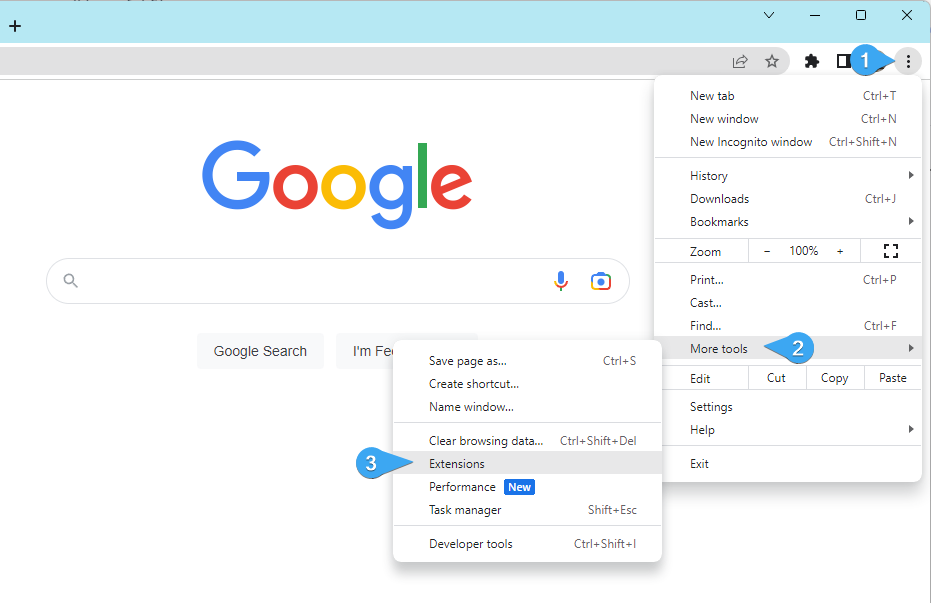

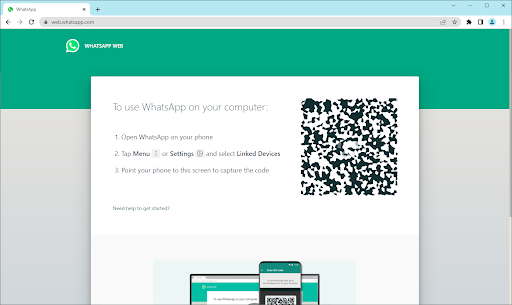

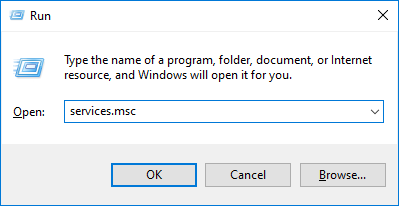

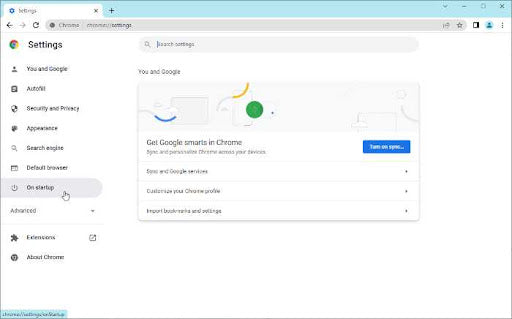

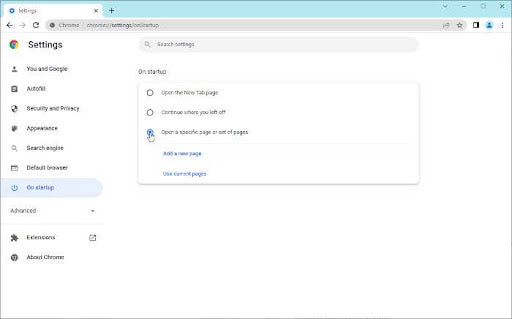

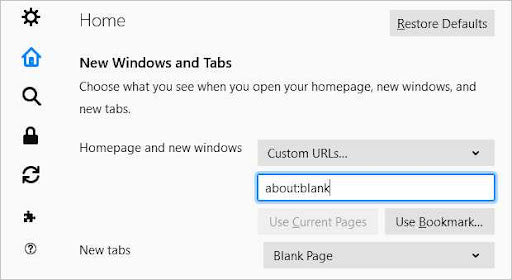

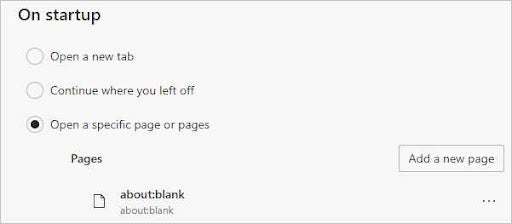

Si vous remplissez les conditions préalables, la configuration de WhatsApp Web est simple. Suivez simplement ces étapes :

-

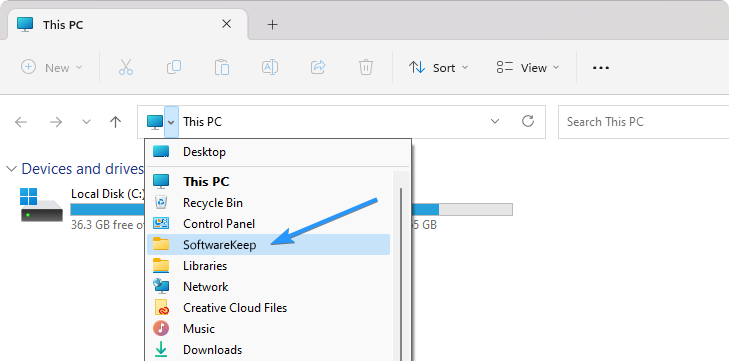

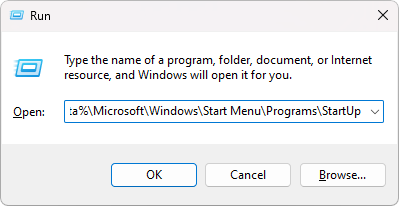

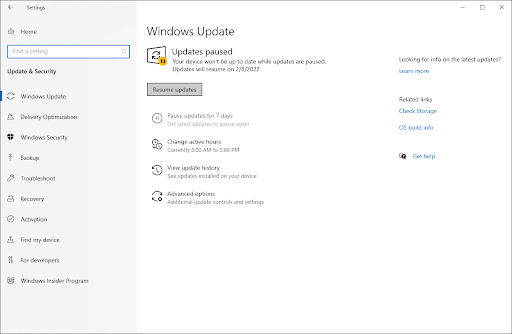

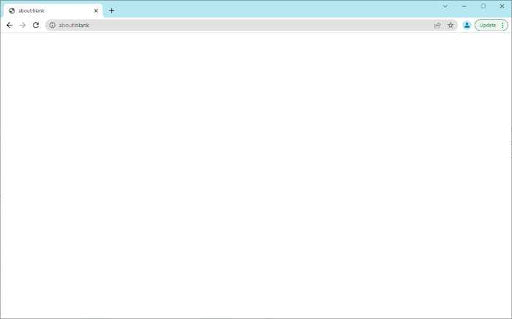

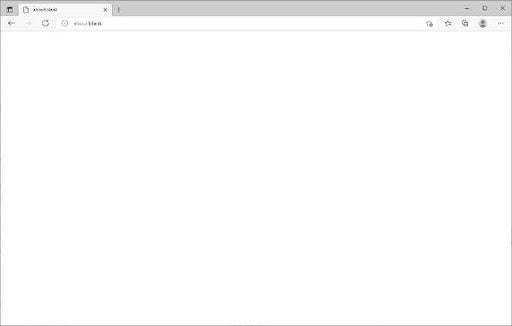

Ouvrez votre navigateur Web sur votre ordinateur et accédez à la page https://web.whatsapp.com/ .

-

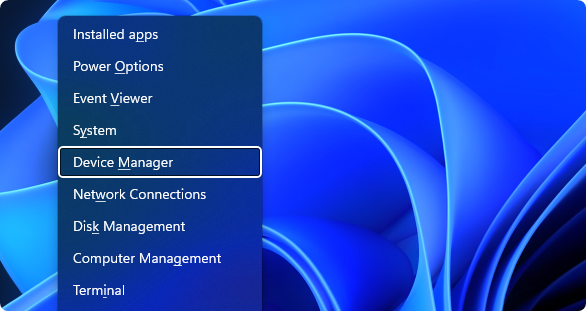

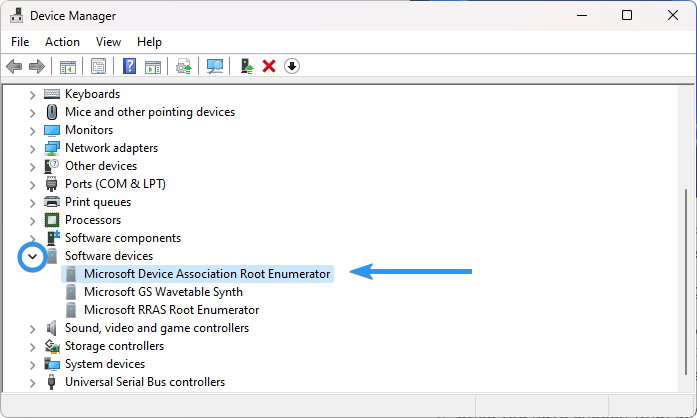

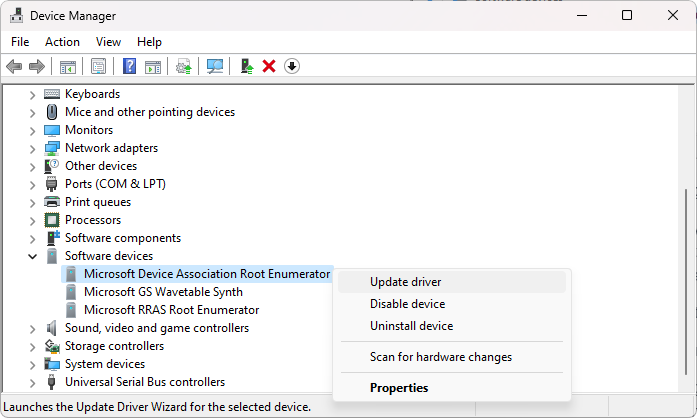

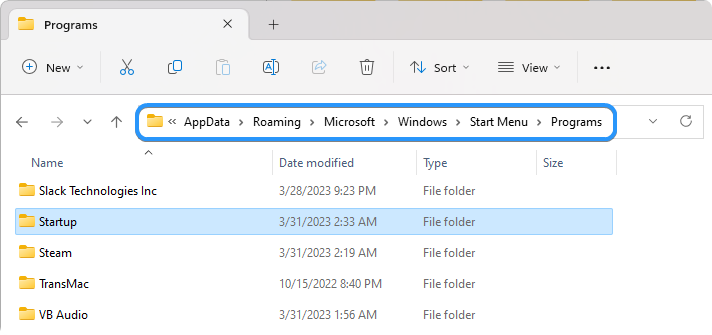

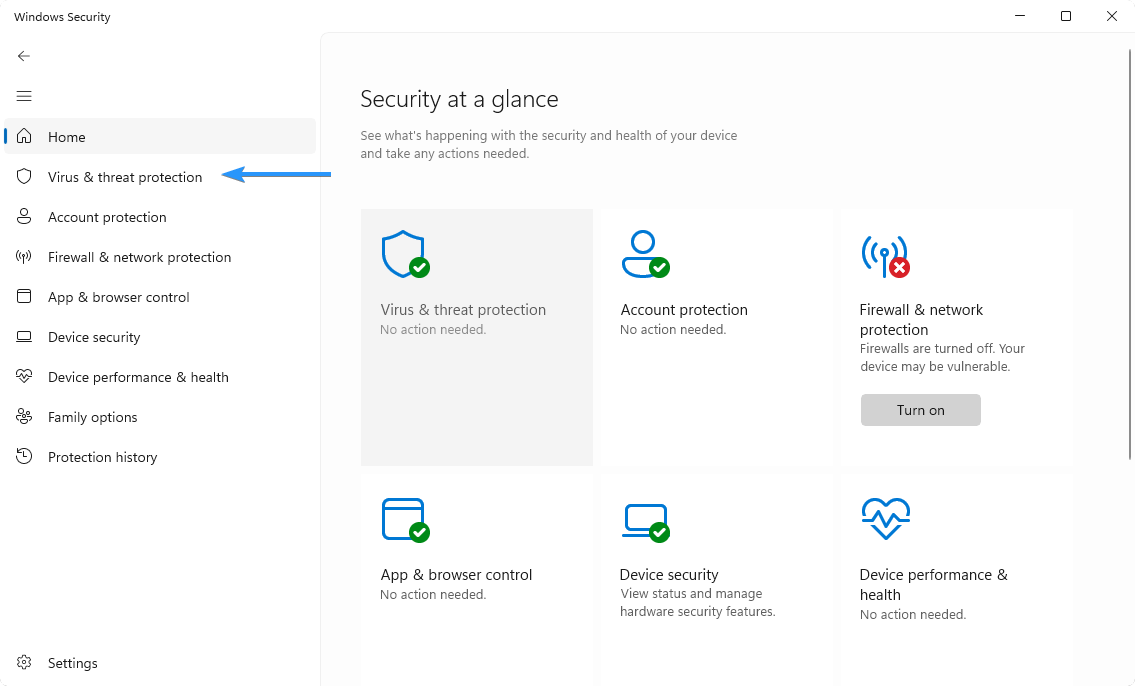

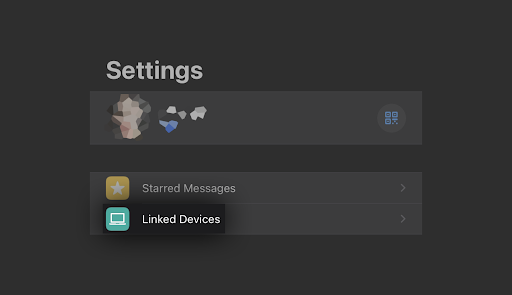

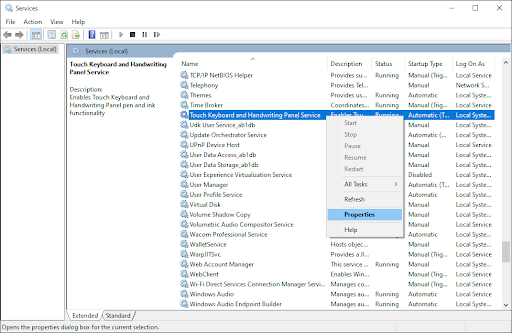

Ensuite, ouvrez WhatsApp sur votre téléphone mobile. Lorsque l'application s'ouvre, assurez-vous que vous êtes connecté avec le bon compte, puis accédez à Menu > Paramètres > Appareils liés .

-

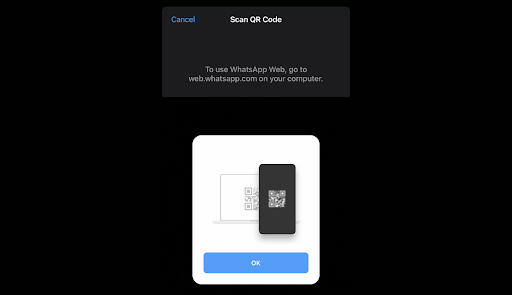

Appuyez sur le bouton Lier un appareil . Votre téléphone peut vous demander d’accorder à WhatsApp un accès temporaire à votre caméra – assurez-vous d’accorder cette autorisation pour continuer.

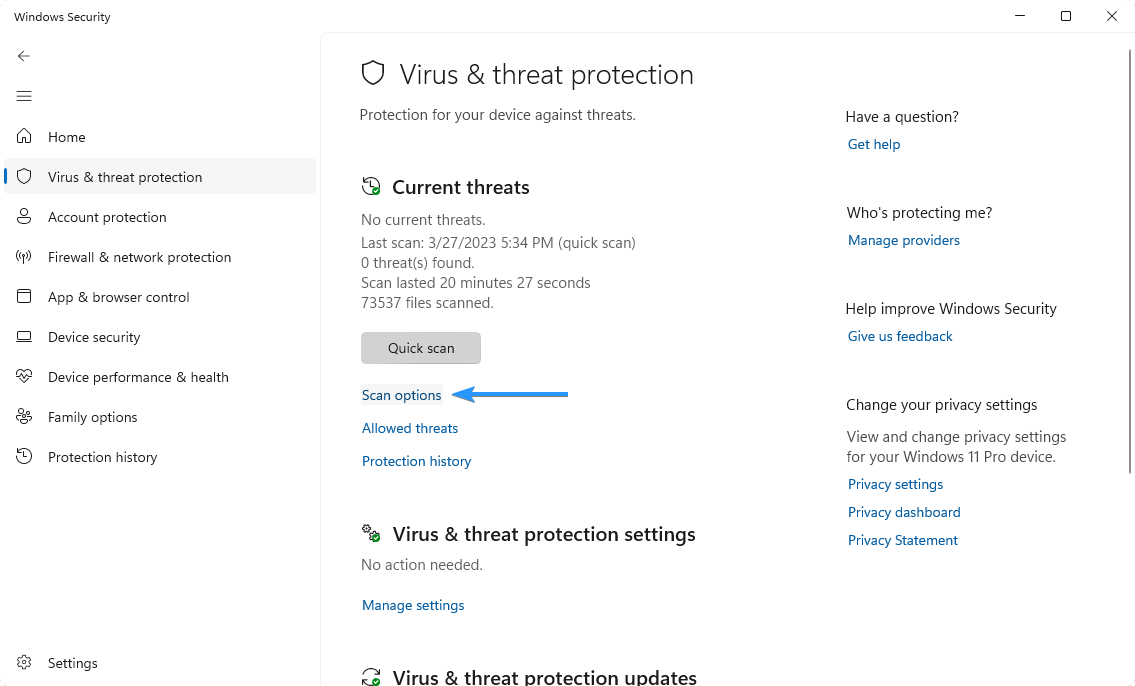

-

Pointez votre caméra arrière vers l'écran de l'ordinateur et scannez le code QR affiché sur le site Web WhatsApp.

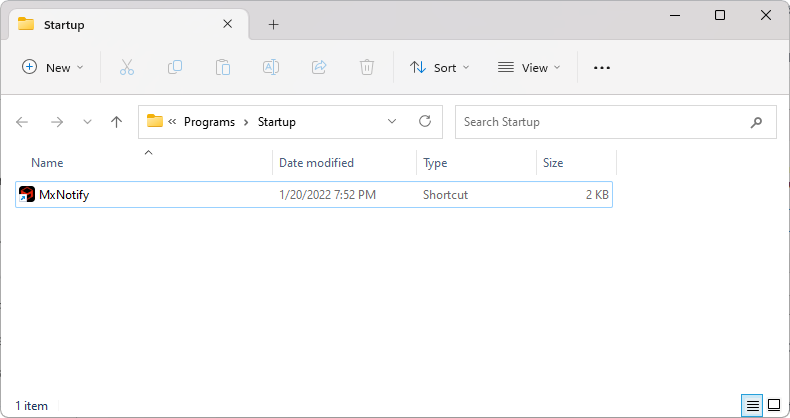

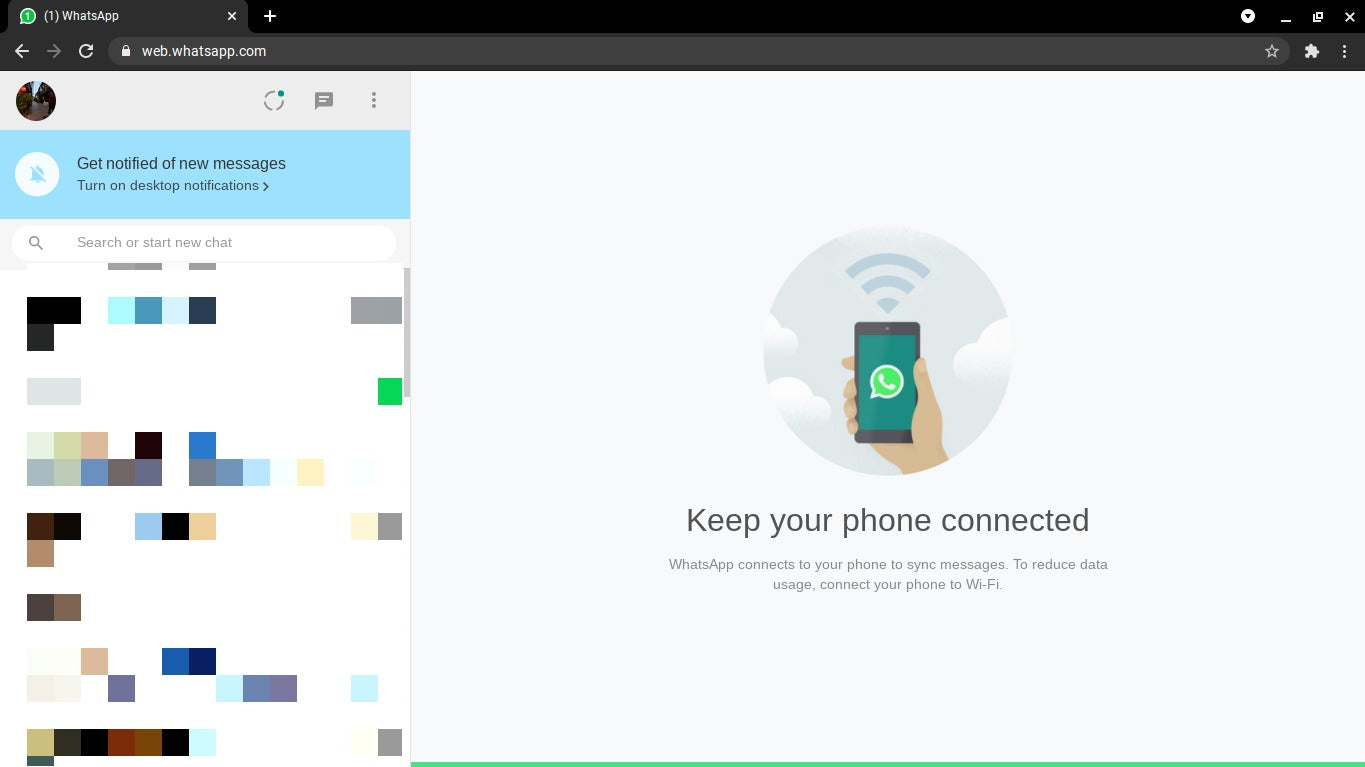

- Vous devriez voir le site Web vous connecter automatiquement à WhatsApp Web. Cela peut prendre plusieurs minutes, selon le nombre de messages que vous avez.

C'est ça! Vous pouvez désormais utiliser WhatsApp dans votre navigateur Web via le service Web WhatsApp. Consultez vos messages, envoyez de nouveaux messages et restez en contact avec vos pairs partout dans le monde via votre ordinateur.

Alternativement, vous pouvez également télécharger l'application WhatsApp Desktop. Bien que les limitations soient similaires, cette solution est parfaite pour les utilisateurs qui ne souhaitent pas changer de navigateur Web pour utiliser WhatsApp Web.

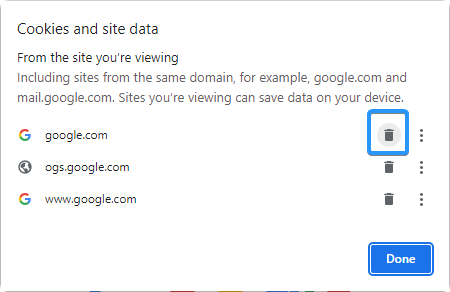

Comment se déconnecter de WhatsApp Web ?

Une fois que vous avez fini d'utiliser WhatsApp Web, vous souhaiterez peut-être vous déconnecter de WhatsApp. Suivez ce guide pour savoir comment vous déconnecter de WhatsApp Web :

- Ouvrez WhatsApp sur votre appareil mobile.

- Appuyez sur l'icône Paramètres (icône d'engrenage en bas à droite de l'écran)

- Appuyez sur WhatsApp Web/Bureau.

- Il y affichera toutes les sessions actives. Faites défiler et appuyez sur Se déconnecter de tous les appareils.

- Confirmez en appuyant sur Déconnexion.

- Vous êtes maintenant déconnecté de toutes les sessions actives.

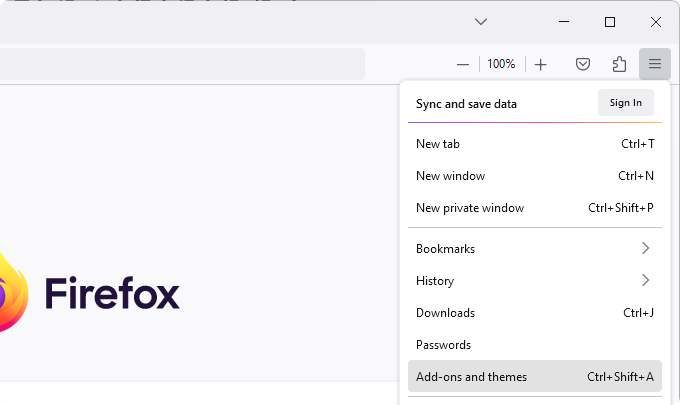

Alternativement , vous pouvez vous déconnecter directement de Whatsapp Web en cliquant sur l'icône Menu (3 points en haut à gauche de l'écran) > Se déconnecter .

Fonctionnalités Web de WhatsApp

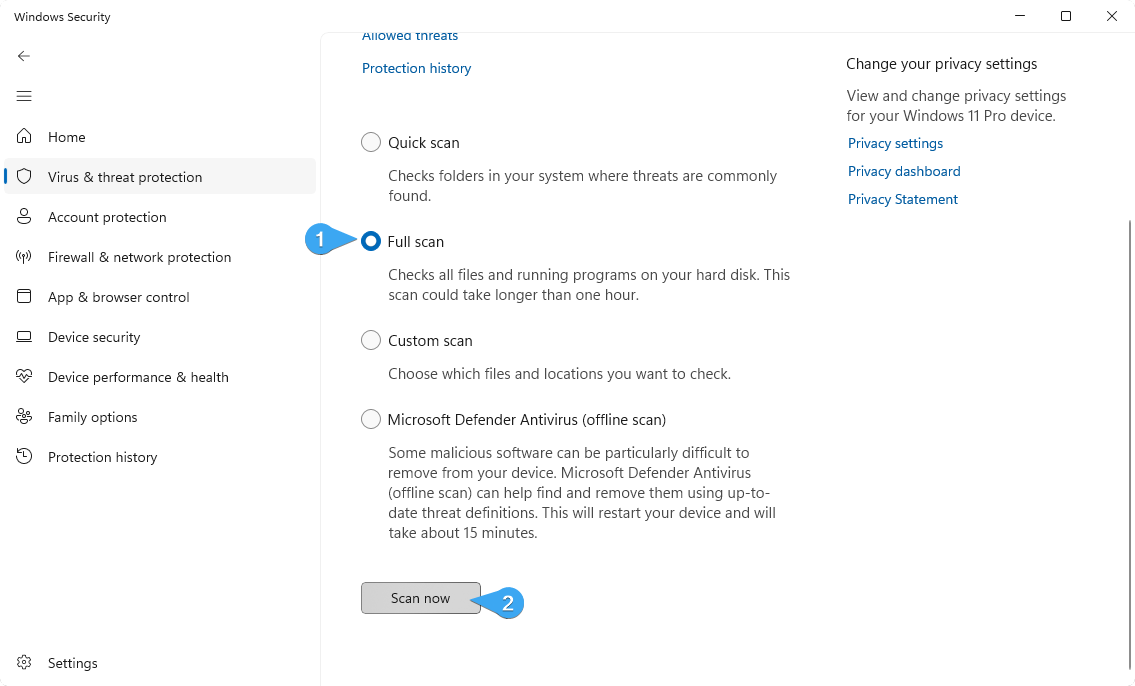

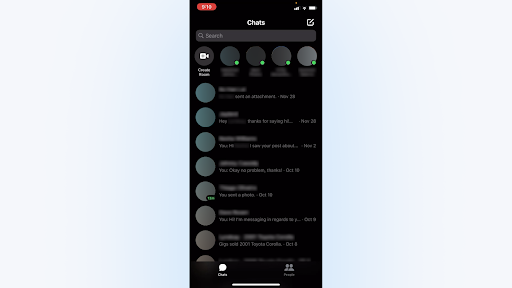

Après avoir scanné le code QR, vous pouvez consulter votre liste de discussion WhatsApp directement sur la page Web. Sur la gauche, vous pouvez voir vos discussions en cliquant sur un contact pour ouvrir la discussion et l'historique de vos messages, si vous l'avez enregistré.

En haut à gauche de la page Web, trois icônes sont disponibles : Statut, Nouvelle discussion et Menu , qui propose une liste d'options imbriquées. L'option Statut révèle tous les statuts publiés par vos contacts ainsi que la possibilité de répondre depuis la zone de réponse en bas du volet. En cliquant sur Nouveau chat, vous ouvrez la liste de contacts sur le côté gauche de la page. De là, vous pouvez créer un nouveau groupe ou démarrer une conversation.

Le menu déroulant à trois points vous permet de créer un nouveau groupe, de modifier les informations de votre profil, de rechercher des discussions archivées, d'afficher les messages favoris, de modifier les paramètres tels que les notifications et le fond d'écran des discussions, ou de vous déconnecter.

Comment utiliser WhatsApp pour Android 12

Si vous utilisez Android 12, voici les étapes à suivre après avoir ouvert le site WhatsApp sur votre ordinateur :

Étape 1 : Sur les téléphones Android, lancez WhatsApp et sélectionnez les trois points en haut à droite dans le volet Chat.

Étape 2 : Sélectionnez Appareils liés , puis sélectionnez Lier un appareil .

Étape 3 : approchez votre téléphone du code QR de votre ordinateur pour le coupler.

Étape 4 : Votre compte smartphone est désormais lié à la version web de l'application.

Étape 5 : À partir de là, vous pouvez envoyer et recevoir des messages depuis le navigateur de bureau de votre ordinateur.

Comment utiliser WhatsApp Web pour iOS 15

Utiliser WhatsApp pour iOS 15 est simple ; suivez simplement ces étapes.

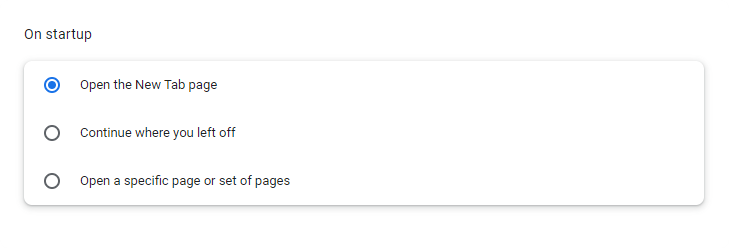

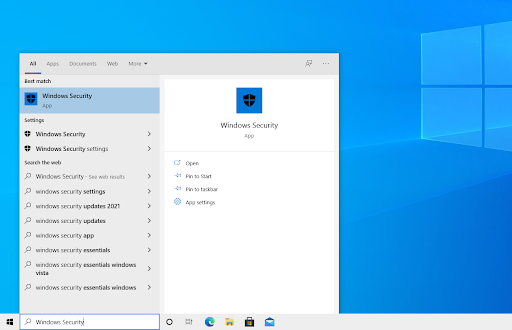

Étape 1 : Pour lancer WhatsApp Web, cliquez simplement sur son URL dans Chrome, Firefox, Opera, Safari ou Edge et scannez le code QR sur la page avec l'application mobile WhatsApp depuis votre téléphone. WhatsApp Web se lance automatiquement dans le navigateur et reste actif jusqu'à ce que vous vous déconnectiez de votre ordinateur ou de votre téléphone.

Étape 2 : Accédez au site Web de WhatsApp pour lier WhatsApp Web à l'application de votre téléphone mobile.

Étape 3 : Lancez WhatsApp sur votre iPhone ou votre téléphone mobile Android.

Étape 4 : Scannez le code QR qui apparaît sur le site avec votre téléphone ouvert sur WhatsApp.

Étape 5 : Sur l'iPhone, sélectionnez Paramètres > WhatsApp Web/Bureau .

Étape 6 : Choisissez Scanner le code QR et placez votre téléphone devant le code pour le coupler.

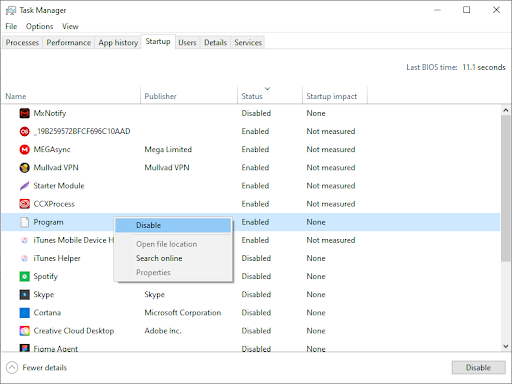

Installez WhatsApp sur votre système

WhatsApp permet aux utilisateurs de disposer d'un client de bureau Windows ou Mac pour le télécharger directement depuis le site Web de l'application et l'utiliser sur leur système.

- Suivez les instructions du programme d'installation une fois que vous avez téléchargé l'application (qui n'est essentiellement qu'une réplique de l'application Web) sur Windows. Si vous utilisez un Mac, vous pouvez lancer WhatsApp une fois que vous avez fait glisser l'icône vers votre dossier Applications.

- Lancez-le et vous recevrez un message vous demandant de scanner un code QR à la fois sur la version du navigateur Web et sur l'application Web. N'oubliez pas que WhatsApp vous maintient connecté jusqu'à ce que vous vous déconnectiez manuellement.

- Lorsque vous êtes prêt à vous déconnecter, accédez au menu WhatsApp sur votre téléphone portable et sélectionnez Se déconnecter de tous les appareils.

- Si vous êtes sur un ordinateur, vous pouvez cliquer sur l'icône à trois points en haut du message et sélectionner le bouton Se déconnecter .

Avantages de l'utilisation de l'application Web WhatsApp

J'utilise WhatsApp Web depuis un certain temps maintenant et je peux penser à de nombreuses raisons pour lesquelles vous devriez également l'utiliser.

-

Plus de téléphone. Une fois que vous avez scanné votre code QR WhatsApp Web et ouvert l'application Web WhatsApp, vous n'aurez peut-être plus besoin d'utiliser le téléphone pour envoyer des messages et des fichiers, sauf si vous êtes en déplacement et que vous avez vraiment besoin d'utiliser votre téléphone.

-

Restez au courant de votre conversation. WhatsApp Web vous aide à suivre vos conversations depuis votre ordinateur. Il n'est pas nécessaire de basculer entre le PC et le téléphone chaque fois qu'un nouveau message arrive. Vous pouvez les lire et y répondre depuis le navigateur Web.

-

Utilisez le clavier de votre PC/Mac pour saisir des messages. Le plus grand avantage de WhatsApp Web est d'utiliser le clavier de votre PC pour saisir des messages. Cela signifie que vous pouvez taper beaucoup plus rapidement que sur le clavier de votre téléphone. Cela facilite grandement la saisie de longs messages formels.

-

Partagez des fichiers depuis votre PC/Mac. Besoin de partager rapidement des fichiers depuis votre ordinateur ? Vous pouvez facilement envoyer des contacts, des photos, des documents et d'autres fichiers via WhatsApp Web. Sélectionnez-en autant que vous le souhaitez et envoyez-les chez eux. Si vous recevez beaucoup de fichiers via WhatsApp, gardez à l'esprit que l'application Web ne les enregistrera pas automatiquement sur votre ordinateur. Vous devrez télécharger manuellement les fichiers entrants sur l'ordinateur, contrairement à Whatsapp sur le téléphone, qui télécharge automatiquement les médias.

-

Productivité globale. Dans l’ensemble, WhatsApp Web vous offre plus de productivité. Vous pouvez taper sur le clavier de votre PC/Mac, répondre aux messages sans regarder votre téléphone et éviter toute distraction pendant votre travail.

-

Faire des appels. Bien que WhatsApp Web ne vous permette pas de passer des appels vocaux/vidéo à des contacts individuels comme le fait l'application mobile WhatsApp, vous pouvez toujours passer des appels vidéo de groupe sur la version Web via la fonctionnalité Messenger Rooms. Une fois que vous avez créé une salle, partagez simplement le lien avec les personnes que vous souhaitez inviter au chat vidéo de groupe. Ils pourront rejoindre même s’ils n’ont pas WhatsApp ou Messenger. Cela ne nécessite pas non plus que vous ou les participants vous connectiez à Facebook. Il est important de se rappeler que les Messenger Rooms ne sont pas cryptées de bout en bout.

Trucs et astuces WhatsApp Web : Raccourcis clavier sur WhatsApp Web

Si vous utilisez WhatsApp Web, laissez-moi vous montrer quelques raccourcis clavier importants pour Windows PC et Mac, ce qui vous permettra d'augmenter votre productivité :

1#Rechercher des messages

Lorsque vous discutez avec quelqu'un et que vous devez rechercher des informations importantes, WhatsApp Web affiche toutes vos discussions précédentes avec des personnes de la même manière qu'elles sont stockées sur votre mobile WhatsApp. Et vous pouvez rechercher n'importe quelle information.

- sur Mac : appuyez sur les combinaisons de touches CMD + SHIFT + F pour rechercher les informations

- sur PC Windows ; appuyez sur les combinaisons de touches CTRL + MAJ + F .

#2 Rechercher les messages non lus

Si vous êtes dans une situation où vous souhaitez voir les messages qu'un ami/collègue/famille vous a envoyés mais que vous ne pouvez pas répondre, essayez la fonctionnalité non lue de WhatsApp Web.

- Sur Mac : saisissez CMD + CTRL + MAJ + U ;

- Sur un PC Windows : saisissez la combinaison de raccourci clavier CTRL + ALT + MAJ + U .

#3. Archiver les discussions

- Mac : CMD + CTRL + E

- Windows : CTRL + ALT + E .

#4. Créer un groupe

Tout comme vous pouvez accéder à des groupes et envoyer des messages via WhatsApp Web, cela vous permet également de créer un nouveau groupe sur le serveur WhatsApp.

- Mac : CMD + CTRL + MAJ + N

- PC Windows : CTRL + ALT + MAJ + N

#5. Initier une nouvelle discussion

Bien que WhatsApp Web ne vous permette pas d'enregistrer de nouveaux contacts, vous pouvez créer ou lancer une nouvelle discussion.

- Mac : CMD + N

- PC Windows : CTRL + ALT + N .

Ces combinaisons vous dirigeront vers la liste de contacts, où vous pourrez trouver le contact avec lequel discuter.

#6. Personnalisez votre compte

Vous faites peut-être partie de ceux qui aiment créer ou personnaliser des comptes WhatApp sur Mac/PC. Vous pouvez également le faire sur le Web WhatsApp. Pour ce faire, ouvrez les paramètres sur WhatsApp Web avec :

- Mac : CMD + CTRL +

- PC Windows : CTRL + ALT +

#7. Désactiver les notifications - Ne plus recevoir de notifications

Pour ne plus recevoir de notifications d'un partenaire de discussion ou d'un groupe spécifique, la ligne d'action suivante consiste à désactiver les notifications d'une telle personne ou d'un tel groupe.

- Mac : CMD + CTRL + MAJ + M

- PC Windows : CTRL + ALT + MAJ + M

#8. Supprimer les discussions

Pour des raisons de confidentialité ou parce que vous avez besoin de libérer de l'espace, vous devrez peut-être supprimer des discussions particulières sur vos listes de discussions WhatsApp. Voici les raccourcis clavier pour supprimer les discussions :

- Mac : CMD + MAJ + Retour arrière

- PC Windows : CTRL + ALT + Retour arrière

#9. Rechercher dans les listes de discussion

Vous pouvez également effectuer une recherche dans les listes de discussion. Ceci est important lorsque vous devez sélectionner une discussion spécifique dans vos listes de discussions.

- Mac : CMD + CTRL + /

- PC Windows : CTRL + ALT + /

Découvrez : Principales fonctionnalités du clavier pour les claviers d'ordinateur et les claviers de jeu.

Mises à jour WhatsApp Web et bureau

WhatsApp Web et Desktop ont reçu une multitude de mises à jour intéressantes qui ne manqueront pas d'améliorer l'expérience utilisateur. La série de mises à jour pour les versions Web et de bureau de Whatsapp offre aux utilisateurs de nouvelles fonctionnalités, des fonctionnalités améliorées et une meilleure expérience utilisateur. Avec les dernières mises à jour de WhatsApp Web et Desktop, les utilisateurs peuvent s'attendre à bénéficier de fonctionnalités améliorées qui rendent la communication avec leurs amis et leur famille plus facile et plus pratique.

Prise en charge de plusieurs appareils

Les dernières mises à jour de WhatsApp Web et Desktop incluent la prise en charge de plusieurs appareils, une fonctionnalité très attendue qui permet aux utilisateurs d'accéder simultanément à leur compte WhatsApp sur plusieurs appareils. Cette mise à jour signifie que vous pouvez désormais utiliser WhatsApp sur votre ordinateur portable, de bureau ou votre tablette sans avoir à vous déconnecter de votre appareil principal.

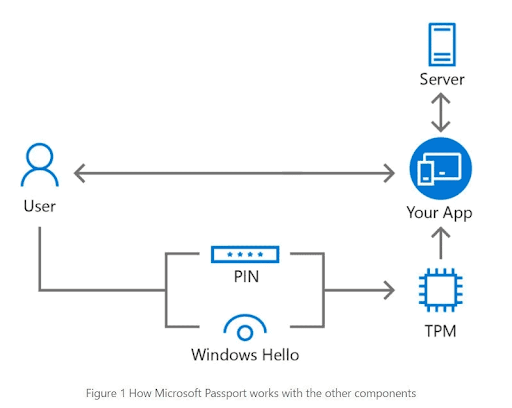

Appels vocaux et vidéo cryptés de bout en bout

Le cryptage de bout en bout de WhatsApp est désormais disponible pour les appels vocaux et vidéo sur WhatsApp Web et Desktop. Cette mise à jour garantit que vos appels restent sécurisés et privés, tout comme vos messages. Grâce à cette fonctionnalité, les utilisateurs peuvent communiquer entre eux sans craindre que leurs conversations soient interceptées.

Afficher une fois

La fonctionnalité « Afficher une fois » est un autre nouvel ajout aux versions Web et de bureau de WhatsApp. Cette fonctionnalité permet aux utilisateurs d'envoyer des photos et des vidéos qui disparaissent après avoir été visionnées une fois. Il s'agit d'une fonctionnalité intéressante pour partager des informations sensibles ou envoyer des mises à jour temporaires à vos amis ou à votre famille.

Appels vidéo améliorés

La dernière mise à jour de WhatsApp pour sa fonctionnalité d'appel vidéo inclut des améliorations de la fenêtre d'appel vidéo, permettant aux utilisateurs de basculer entre les modes paysage et portrait pendant les appels. De plus, la mise à jour inclut une nouvelle fenêtre d'appel vidéo qui permet aux utilisateurs de redimensionner la fenêtre et de la déplacer sur l'écran selon leurs besoins.

Notifications sur le bureau

Les mises à jour de WhatsApp Web et Desktop incluent également des notifications sur le bureau, permettant aux utilisateurs de rester plus facilement informés de leurs conversations. Cette fonctionnalité signifie que vous recevrez des notifications pour les nouveaux messages et appels même lorsque WhatsApp n'est pas ouvert dans votre navigateur. Cette fonctionnalité est particulièrement utile pour ceux qui utilisent WhatsApp Web ou Desktop comme plate-forme de messagerie principale.

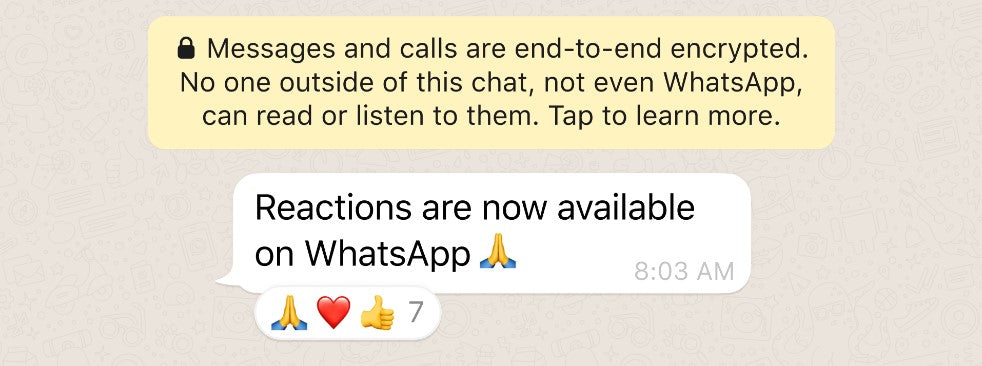

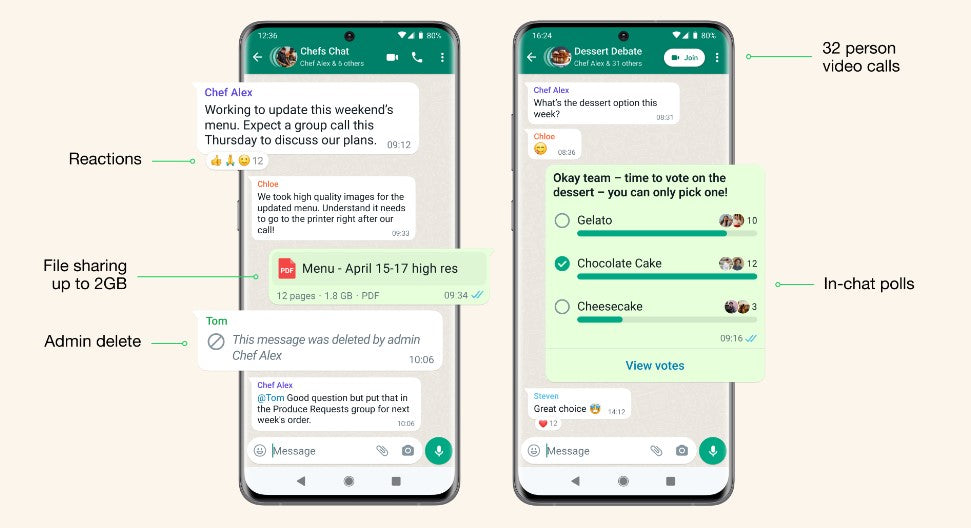

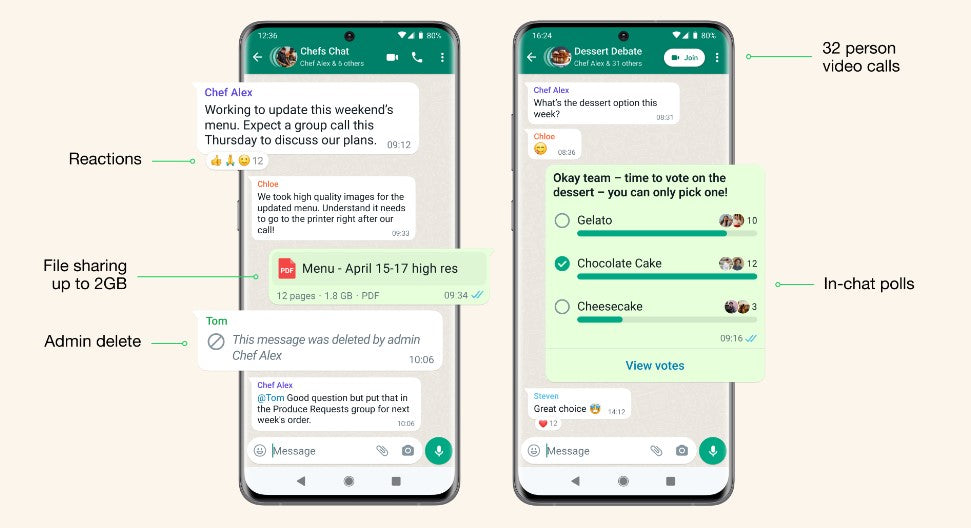

Réactions, partage de fichiers de 2 Go et 512 groupes

WhatsApp prend désormais en charge les réactions, permettant aux utilisateurs de répondre aux messages avec des emojis. De plus, la plate-forme permet désormais le partage de fichiers de 2 Go, ce qui facilite l'envoi de fichiers volumineux aux amis et à la famille. Le nombre de participants à un groupe WhatsApp a également été porté à 512.

Les réactions Emoji sont désormais disponibles sur la dernière version de l'application. Les réactions sont amusantes, rapides et réduisent également la surcharge dans les groupes.

De plus, vous pouvez désormais envoyer des fichiers dans WhatsApp jusqu'à 2 Go à la fois, protégés par un cryptage de bout en bout. Il s'agit d'une augmentation par rapport à la limite précédente de 100 Mo et nous pensons que cela sera utile pour la collaboration entre les petites entreprises et les groupes scolaires. Nous vous recommandons d'utiliser le Wi-Fi pour les fichiers plus volumineux et nous afficherons un compteur lors du téléchargement pour vous indiquer la durée de votre transfert.

WhatsApp déploie également lentement la possibilité d'ajouter jusqu'à 512 personnes à un groupe. Construire des communautés privées, sûres et sécurisées demande du travail, et cette série d’améliorations aidera les personnes et les groupes à rester proches les uns des autres.

Des vitesses plus rapides et des appels améliorés pour WhatsApp Desktop

WhatsApp Desktop a reçu une mise à jour qui améliore ses performances, ce qui se traduit par des vitesses plus rapides et un fonctionnement plus fluide. La mise à jour inclut également une fonctionnalité d'appel améliorée, permettant aux utilisateurs de passer plus facilement des appels depuis leur ordinateur.

La nouvelle application de bureau Windows se charge plus rapidement et est construite avec une interface familière aux utilisateurs de WhatsApp et Windows. Vous pouvez organiser des appels vidéo de groupe jusqu'à 8 personnes et des appels audio jusqu'à 32 personnes. Nous continuerons d'augmenter ces limites au fil du temps afin que vous puissiez toujours rester en contact avec vos amis, votre famille et vos collègues de travail.

Le Web WhatsApp conserve toujours un cryptage de bout en bout qui permet la communication multiplateforme entre les téléphones mobiles, les ordinateurs, les tablettes et plus encore pour protéger les messages personnels, les médias et les appels qui sont toujours cryptés de bout en bout sur tous vos appareils.

Depuis l'introduction de nouvelles fonctionnalités multi-appareils, nous avons écouté les commentaires et apporté des améliorations, notamment une liaison plus rapide des appareils et une meilleure synchronisation entre les appareils, ainsi que de nouvelles fonctionnalités telles que des aperçus de liens et des autocollants.

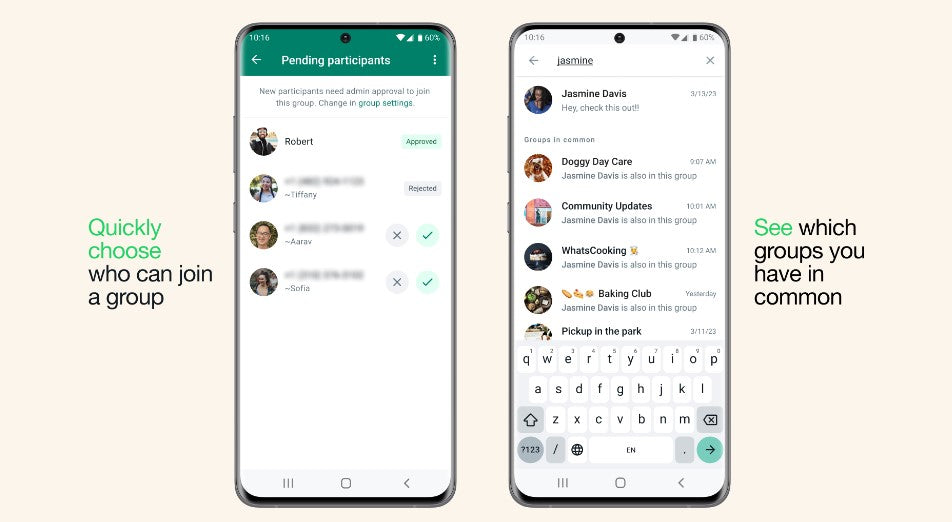

Tirer le meilleur parti des groupes sur WhatsApp

WhatsApp a introduit de nouveaux contrôles pour les administrateurs de groupe, leur permettant de restreindre les personnes pouvant modifier le sujet, l'icône et la description du groupe. De plus, les utilisateurs peuvent désormais voir quels groupes ils ont en commun avec leurs contacts.

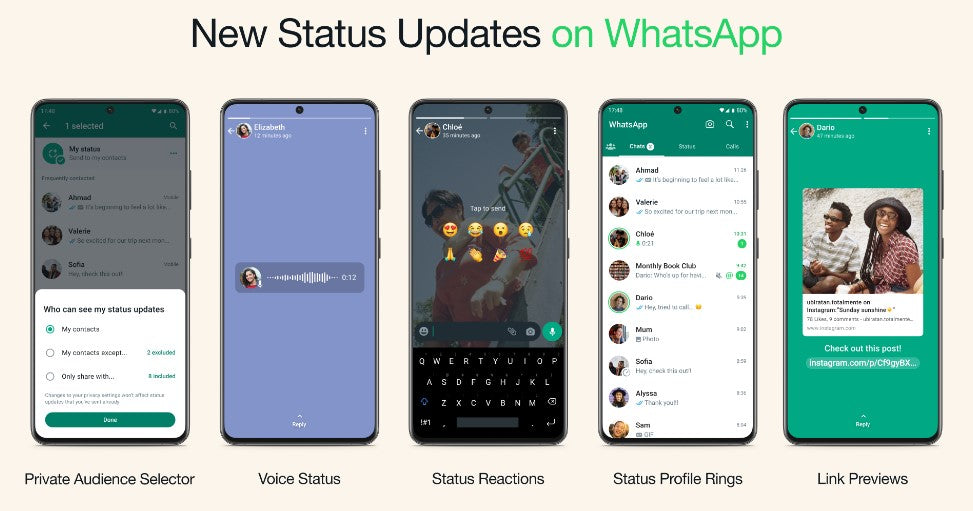

Nouvelles façons de profiter du statut WhatsApp

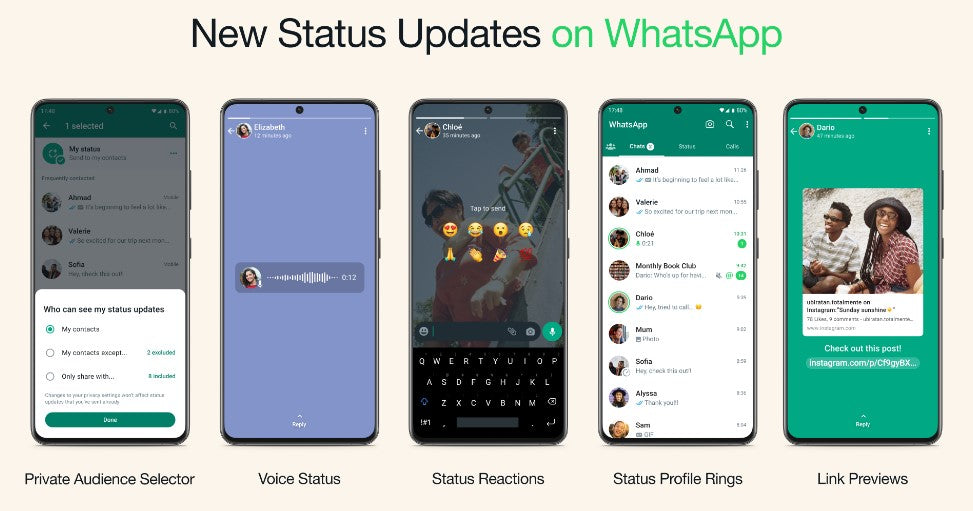

WhatsApp a introduit de nouvelles fonctionnalités pour Status, notamment la possibilité d'ajouter du texte aux photos et aux vidéos, et la possibilité de désactiver ou de réactiver les mises à jour de statut de contacts spécifiques. D'autres façons de profiter du statut WhatsApp incluent :

-

Sélecteur d'audience privée : chaque statut que vous partagez peut ne pas toujours convenir à tous vos contacts. Nous vous offrons la possibilité de mettre à jour vos paramètres de confidentialité par statut afin que vous puissiez choisir qui consulte votre statut à chaque fois que vous le mettez à jour. Votre sélection d'audience la plus récente sera enregistrée et utilisée par défaut pour votre prochain statut.

-

Statut vocal : nous introduisons la possibilité d'enregistrer et de partager des messages vocaux jusqu'à 30 secondes sur le statut WhatsApp. Le statut vocal peut être utilisé pour envoyer des mises à jour plus personnelles, surtout si vous vous sentez plus à l'aise pour vous exprimer en parlant plutôt qu'en tapant.

-

Réactions de statut : nous ajoutons des réactions de statut pour fournir un moyen rapide et facile de répondre aux mises à jour de statut de vos amis et contacts proches. Il s’agissait de la fonctionnalité n°1 recherchée par les utilisateurs, après le lancement de Reactions l’année dernière. Vous pouvez désormais répondre rapidement à n’importe quel statut en faisant glisser votre doigt vers le haut et en appuyant sur l’un des huit emojis. Vous pouvez bien sûr toujours répondre à un statut avec du texte, un message vocal, des autocollants et bien plus encore.

-

Bagues de profil de statut pour les nouvelles mises à jour : avec la nouvelle bague de profil de statut, vous ne manquerez jamais le statut d'un être cher. Cet anneau sera présent autour de la photo de profil de votre contact chaque fois qu'il partagera une mise à jour de statut. Il sera visible dans les listes de discussion, les listes de participants au groupe et les informations de contact.

-

Aperçus des liens sur le statut : désormais, lorsque vous publiez un lien sur votre statut, vous verrez automatiquement un aperçu visuel du contenu du lien, tout comme lorsque vous envoyez un message. Les aperçus visuels améliorent l'apparence de vos statuts et donnent également à vos contacts une meilleure idée de ce qu'est le lien avant de cliquer.

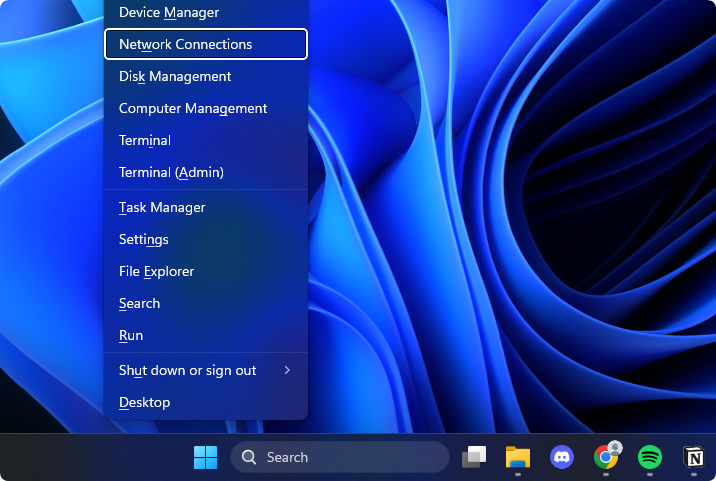

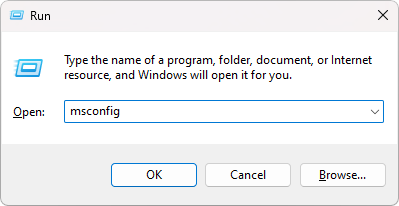

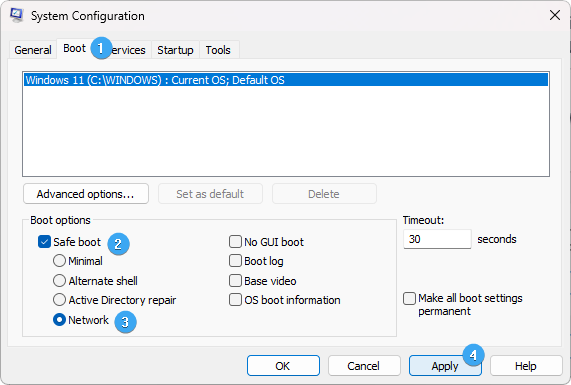

Connexion à WhatsApp par proxy

WhatsApp prend désormais en charge la connexion à la plateforme via proxy, permettant aux utilisateurs d'accéder à WhatsApp même dans les régions où la plateforme est bloquée ou perturbée.

Choisir un proxy vous permet de vous connecter à WhatsApp via des serveurs mis en place par des bénévoles et des organisations du monde entier dédiés à aider les gens à communiquer librement. Si vous pouvez aider les autres à se connecter, vous pouvez apprendre comment configurer un proxy ici.

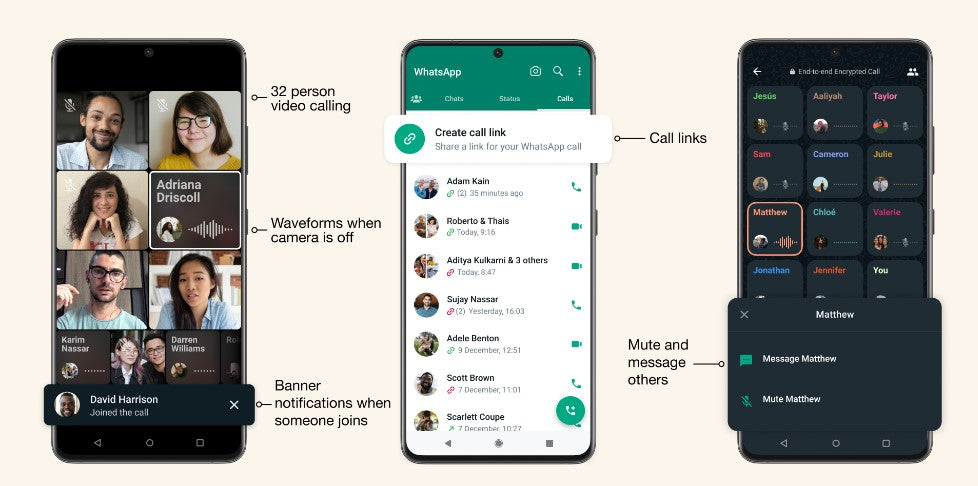

Appels améliorés sur WhatsApp

La fonction d'appel de WhatsApp a reçu une mise à jour qui améliore la qualité des appels, en particulier dans les zones où la connectivité réseau est médiocre. La mise à jour inclut également une nouvelle fonctionnalité qui permet aux utilisateurs de rejoindre des appels de groupe même après leur démarrage.

Nouvelles fonctionnalités pour mieux se connecter en groupe lors des appels :

-

Appels à 32 personnes : tout comme pour les appels vocaux, vous pouvez désormais passer des appels vidéo sur votre mobile avec jusqu'à 32 personnes, soit quatre fois plus qu'auparavant.

-

Envoyer des messages ou mettre en sourdine les participants à l'appel : Un appui long sur un participant agrandira le flux vidéo ou audio et vous permettra soit de les mettre en sourdine, soit de leur envoyer un message séparément tout en poursuivant les appels.

-

Liens d'appel : que ce soit pour passer un appel de dernière minute ou planifier à l'avance, vous pouvez facilement inviter des personnes à un appel de groupe en partageant un lien d'appel.

Modifications de conception pour une expérience d'appel plus fluide :

-

Formes d'onde colorées : vous pouvez désormais facilement voir qui parle si sa caméra est éteinte

-

Notifications de bannière d'appel : voyez quand une nouvelle personne rejoint un appel de groupe

-

Picture in Picture sur iOS : actuellement en version bêta et déployé au cours de la nouvelle année, effectuez facilement plusieurs tâches pendant un appel grâce à un écran vidéo d'appel réduit.

Comme toujours, tous les appels sur WhatsApp sont cryptés de bout en bout par défaut pour protéger la confidentialité et la sécurité des personnes.

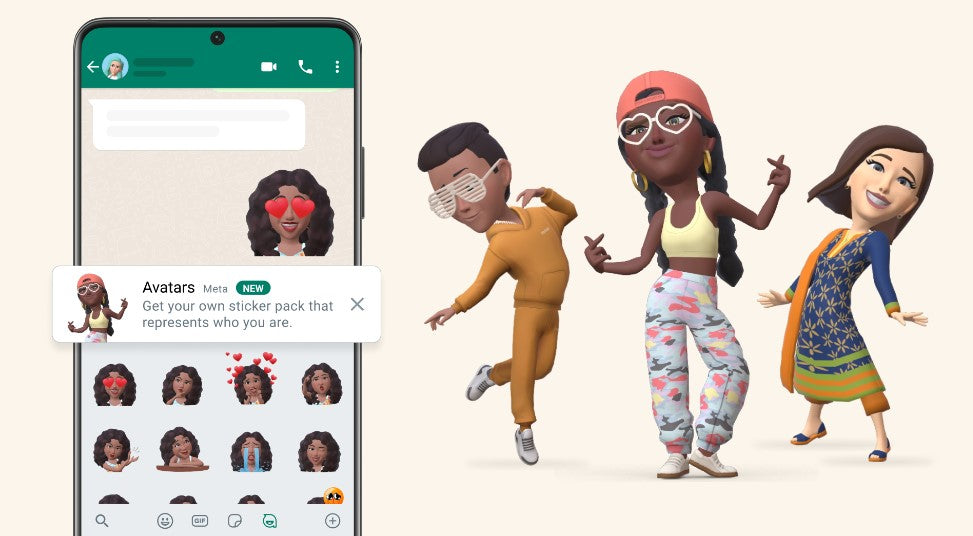

Avatars sur WhatsApp

Les utilisateurs peuvent désormais personnaliser leur profil WhatsApp avec des avatars, leur permettant d'exprimer leur personnalité et leur style.

Votre avatar est une version numérique de vous qui peut être créée à partir de milliards de combinaisons de coiffures, de traits du visage et de tenues diverses. Sur WhatsApp et WhatsApp Web, vous pouvez désormais utiliser votre avatar personnalisé comme photo de profil ou choisir parmi l'un des 36 autocollants personnalisés reflétant de nombreuses émotions et actions différentes.

Envoyer un avatar est un moyen rapide et amusant de partager des sentiments avec vos amis et votre famille. Cela peut également être un excellent moyen de vous représenter sans utiliser votre vraie photo pour que cela semble plus privé.

Rechercher, envoyer des messages et acheter sur WhatsApp

WhatsApp a introduit de nouvelles fonctionnalités qui permettent aux entreprises de se connecter plus facilement avec leurs clients. Les utilisateurs peuvent désormais rechercher des entreprises sur la plateforme, leur envoyer des messages et même effectuer des achats directement via WhatsApp.

-

Trouver une entreprise : vous pouvez trouver une entreprise directement sur WhatsApp lorsque vous parcourez par catégories – telles que les voyages ou les services bancaires – ou que vous effectuez une recherche par nom d'entreprise. Cela évitera aux gens d'avoir à trouver des numéros de téléphone sur des sites Web ou à saisir un numéro dans leurs contacts.

- Message : À mesure que de plus en plus d’entreprises utilisent WhatsApp, elles contrôlent leurs conversations. Les gens peuvent discuter avec vous sur WhatsApp, y compris sur le Web Whatsapp, une fois qu'ils ont trouvé votre entreprise.

- Acheter : en fin de compte, les gens peuvent acheter directement auprès de votre entreprise via WhatsApp. Cette expérience de paiement transparente change la donne pour les personnes et les entreprises qui cherchent à acheter et vendre sur WhatsApp sans avoir à se rendre sur un site Web, à ouvrir une autre application ou à payer en personne.

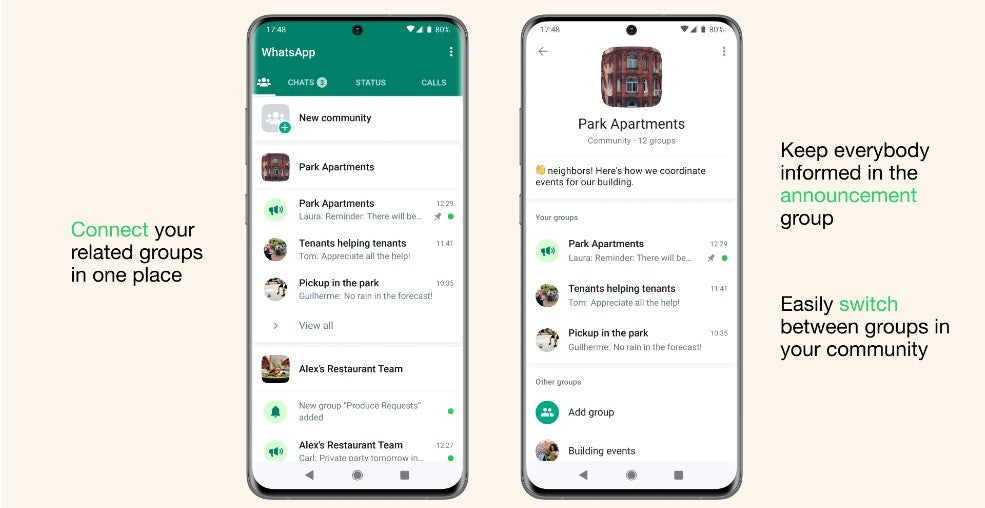

Les communautés WhatsApp maintenant disponibles

WhatsApp prend désormais en charge les communautés, une nouvelle fonctionnalité qui permet aux utilisateurs de rejoindre des groupes en fonction d'intérêts et de passe-temps communs.

WhatsApp a annoncé plus tôt cette année [2023] qu'ils étaient en train de créer des communautés, une mise à jour majeure de la façon dont les gens pourront se connecter sur WhatsApp dans les groupes qui comptent pour eux.

Les communautés telles que les quartiers, les parents d’une école et les lieux de travail peuvent désormais connecter plusieurs groupes sous un même toit pour organiser des conversations de groupe sur WhatsApp. Pour commencer, appuyez sur l'onglet Nouvelles communautés en haut de vos discussions sur Android et en bas sur iOS. À partir de là, vous pouvez créer une nouvelle communauté à partir de zéro ou ajouter des groupes existants.

Une fois que vous êtes dans une communauté, vous pouvez facilement basculer entre les groupes disponibles pour obtenir les informations dont vous avez besoin quand vous en avez besoin, et les administrateurs peuvent envoyer des mises à jour importantes à tous les membres de la communauté.

Les autres mises à jour clés de WhatsApp qui fonctionnent également sur WhatsApp Web incluent :

- La possibilité de créer des sondages dans le chat

- Appel vidéo à 32 personnes

- Groupes avec jusqu'à 1024 utilisateurs

- Partage de fichiers plus volumineux

- Suppression de l'administrateur

Ces fonctionnalités peuvent être utilisées dans n’importe quel groupe mais seront particulièrement utiles pour les communautés.

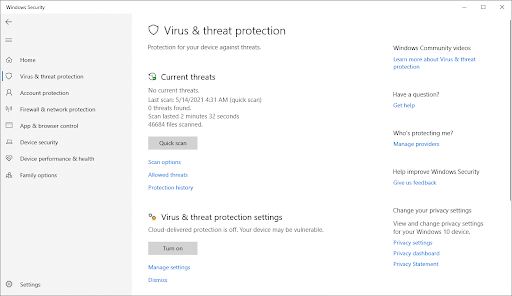

Nouvelles fonctionnalités de WhatsApp pour plus de confidentialité, plus de protection et plus de contrôle

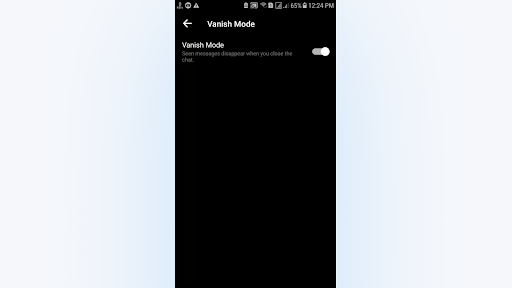

WhatsApp a introduit une série de nouvelles fonctionnalités qui donnent la priorité à la confidentialité et à la protection des utilisateurs. Ces fonctionnalités incluent la disparition des messages, la vérification en deux étapes et la possibilité de bloquer et de signaler les comptes suspects.

WhatsApp valorise la confidentialité et s'efforce de créer des conversations privées et sécurisées pour imiter les conversations en face à face.

La mise à jour clé de WhatsApp est le cryptage de bout en bout par défaut, de sorte que personne d'autre que le destinataire prévu ne peut les entendre ou les voir. Celui-ci a été mis à jour avec plusieurs nouvelles fonctionnalités de confidentialité qui offrent encore plus de niveaux de protection et vous donnent plus de contrôle sur vos messages. Ceux-ci inclus:

-

Quitter les groupes en silence : vous pouvez désormais quitter un groupe en privé sans que ce soit un problème pour tout le monde. Seuls les administrateurs seront informés.

-

Choisissez qui peut voir lorsque vous êtes en ligne : Vous pouvez choisir qui vous voit en ligne dans WhtasApp, et cela s'étend au Web WhatsApp.

-

Blocage des captures d'écran pour les messages View Once : View Once est déjà un moyen incroyablement populaire de partager des photos ou des médias qui n'ont pas besoin d'avoir un enregistrement numérique permanent. WhatsApp a désormais activé le blocage des captures d'écran pour les messages View Once pour une couche de protection supplémentaire.

Dernières pensées

WhatsApp Web sur Mac ou PC Windows est un excellent moyen de rester connecté avec vos contacts lorsque vous êtes devant votre ordinateur. La configuration de WhatsApp Web est simple et le service est gratuit. Avec WhatsApp Web, vous pouvez envoyer et recevoir des messages depuis votre ordinateur sans encourir de frais SMS.

Nous espérons que vous avez trouvé cet article utile. Si vous avez des questions, n'hésitez pas à laisser un message en utilisant le chat en direct ou les coordonnées ci-dessous. Merci d'avoir lu!

Encore une chose

Vous cherchez plus de conseils ? Consultez nos autres guides sur notre blog ou visitez notre centre d'aide pour obtenir une multitude d'informations sur la façon de résoudre divers problèmes.

Inscrivez-vous à notre newsletter et accédez rapidement à nos articles de blog, promotions et codes de réduction. De plus, vous serez le premier informé de nos derniers guides, offres et autres mises à jour intéressantes !

Articles recommandés

» Comment réparer Discord est bloqué sur l'écran de connexion

» L'interface utilisateur du système Android a cessé de fonctionner : correctifs rapides

» Windows 11 obtiendra-t-il ces nouveaux émojis ?

» Qu'est-ce que le MIDI : 9 meilleurs lecteurs MIDI pour Windows 10/11 ?

N'hésitez pas à nous contacter si vous avez des questions ou des demandes que vous aimeriez que nous traitions.

]]>